RANSOMWARE – BE AWARE [WannaCry]

Trong lịch sử ngành an ninh mạng, hiếm có cuộc tấn công nào gây chấn động và lan rộng nhanh như WannaCry – một chiến dịch mã hóa tống tiền bùng phát toàn cầu vào tháng 5 năm 2017, chỉ trong vài giờ đã làm tê liệt hàng trăm nghìn hệ thống tại hơn 150 quốc gia. Dưới góc nhìn của chuyên gia xử lý sự cố mã hóa tống tiền, chúng tôi muốn phân tích sâu hơn về Ransomware WannaCry, cách nó hoạt động, vì sao nó nguy hiểm, và hơn hết là cách doanh nghiệp có thể phòng tránh cũng như xử lý nếu không may trở thành nạn nhân.

1. Ransomware WannaCry là gì?

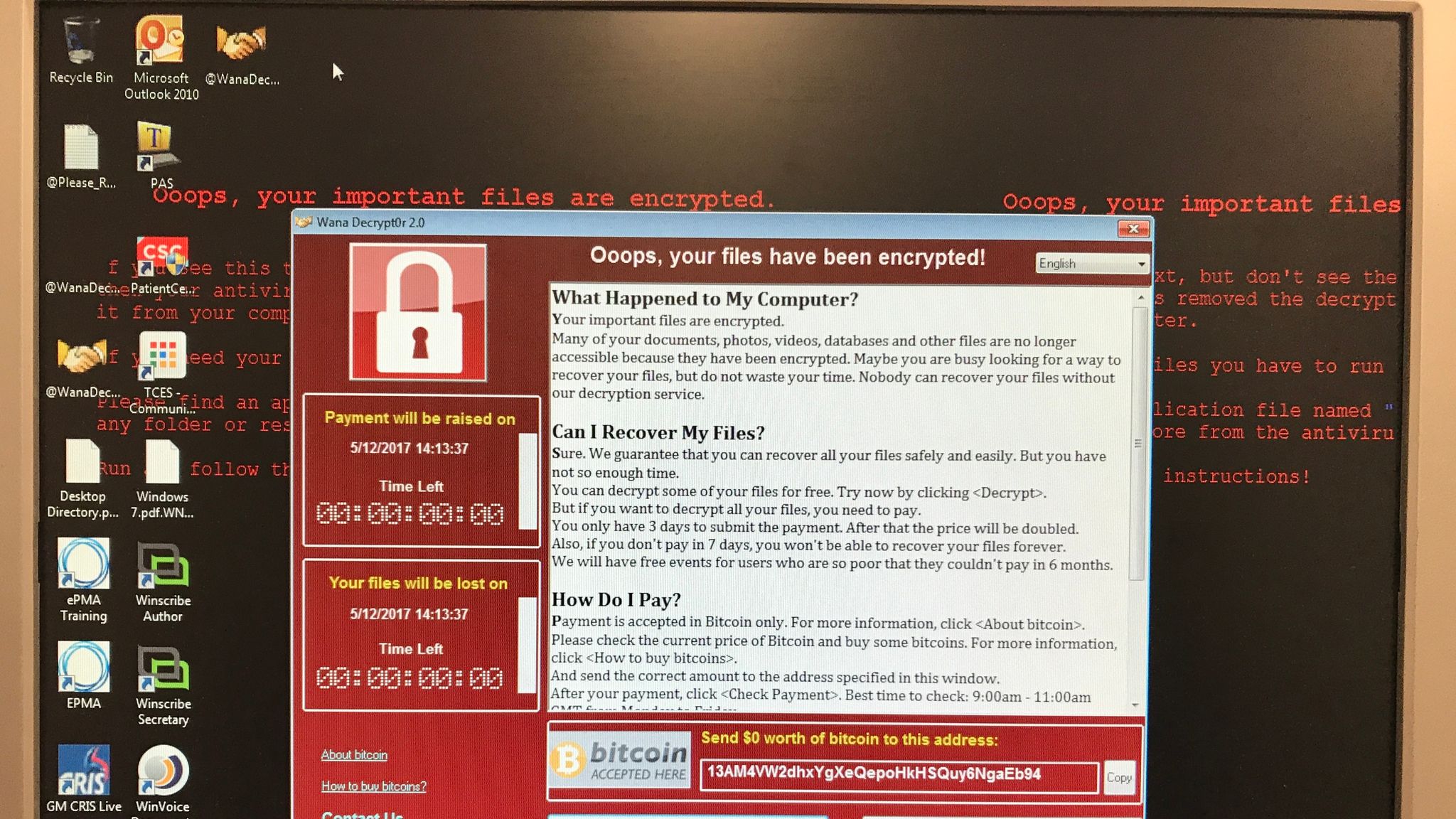

WannaCry là một loại ransomware (mã độc mã hóa tống tiền) khai thác lỗ hổng EternalBlue (MS17-010) trong giao thức SMB (Server Message Block) của hệ điều hành Windows. Sau khi xâm nhập vào hệ thống, mã độc tiến hành mã hóa hàng loạt tập tin quan trọng trên máy nạn nhân với định dạng mở rộng .wncry, .wncryt,… và yêu cầu nạn nhân trả một khoản tiền chuộc bằng Bitcoin để lấy lại dữ liệu.

WannaCry không chỉ là ransomware, mà còn có khả năng tự lây lan sang các máy khác trong cùng mạng LAN – khiến nó nhanh chóng phát tán như một loại sâu (worm), vượt xa tốc độ của các chiến dịch ransomware thông thường trước đó.

2. Cách thức hoạt động của WannaCry

Ransomware WannaCry lây nhiễm theo các bước sau:

- Bước 1: Khai thác lỗ hổng SMBv1 trên các máy chưa được vá bằng EternalBlue – một công cụ khai thác bị rò rỉ từ NSA (Cơ quan An ninh Quốc gia Hoa Kỳ).

- Bước 2: Sau khi xâm nhập vào máy, nó tải xuống mô-đun mã hóa (encryptor), quét toàn bộ các định dạng tệp phổ biến như DOC, PDF, XLS, JPG, DB,…

- Bước 3: Mã hóa dữ liệu và hiển thị thông điệp tống tiền – thường yêu cầu thanh toán khoảng 300–600 USD bằng Bitcoin trong vòng 72 giờ.

- Bước 4: Nếu máy tính nằm trong cùng mạng LAN, WannaCry sẽ tự động quét và phát tán sang các máy tính khác không được bảo vệ, tạo thành một chuỗi lây lan dây chuyền.

Đây chính là lý do vì sao WannaCry có thể lan rộng và đánh sập cả hệ thống của các bệnh viện, ngân hàng, hãng vận tải như NHS (Anh), FedEx, Renault, v.v.

3. WannaCry còn đe dọa đến hiện tại?

Mặc dù Microsoft đã tung bản vá MS17-010 chỉ vài tháng trước đợt tấn công, thực tế rất nhiều hệ thống cũ (Windows XP, Windows 7 chưa cập nhật) vẫn tồn tại trong các xí nghiệp sản xuất, bệnh viện, cơ sở giáo dục, … Điều đó khiến WannaCry vẫn có khả năng gây thiệt hại, đặc biệt tại các tổ chức không có chính sách cập nhật hệ thống định kỳ hoặc không kiểm soát chặt chẽ thiết bị đầu cuối.

4. Hướng xử lý khi bị Ransomware WannaCry mã hóa

Nếu doanh nghiệp hoặc cá nhân không may bị mã hóa dữ liệu bởi WannaCry, quy trình xử lý cần thực hiện nhanh chóng và bài bản:

- Ngắt kết nối mạng ngay lập tức – Ngăn chặn lan truyền trong nội bộ hệ thống.

- Không tắt máy – Tránh mất dữ liệu trong RAM (trường hợp có thể cứu được khóa giải mã).

- Sao lưu toàn bộ ổ đĩa – Giữ nguyên hiện trạng để phân tích hoặc phục hồi về sau.

- Kiểm tra có công cụ khôi phục thích hợp không – Thử nghiệm với các công cụ như WannaKiwi nếu điều kiện phù hợp.

- Liên hệ với chuyên gia – Đây không phải là lúc để thử và sai. Mỗi phút trôi qua có thể khiến khả năng khôi phục dữ liệu giảm đi đáng kể.

- Tuyệt đối không giao dịch với hacker – Không có gì đảm bảo kẻ tấn công sẽ trả lại dữ liệu, và việc trả tiền càng tiếp tay cho tội phạm mạng.

5. Doanh nghiệp cần làm gì để phòng chống?

Dưới góc nhìn của chuyên gia đã xử lý hàng chục ca nhiễm ransomware, HTI Services luôn khuyến nghị các doanh nghiệp cần thực hiện nghiêm túc các biện pháp sau:

- Cập nhật hệ điều hành và phần mềm định kỳ – đặc biệt là các bản vá bảo mật như MS17-010.

- Tắt SMBv1 trên tất cả hệ thống Windows cũ.

- Sao lưu dữ liệu thường xuyên – cả online và offline, tách biệt hoàn toàn với hệ thống vận hành.

- Triển khai hệ thống giám sát và phát hiện xâm nhập (IDS/EDR).

- Nâng cao nhận thức của đội ngũ nhân sự – Chỉ phòng IT là không đủ để bảo vệ cả một hệ thống, người dùng cuối cũng cần biết cách phòng tránh các nguy cơ bị tấn công an ninh mạng.

- Sử dụng tường lửa và phân vùng mạng hợp lý – Việc phân vùng có thể giúp hạn chế phạm vi lây lan.

6. HTI Services – Chuyên gia tư vấn giải mã dữ liệu bị Ransomware WannaCry mã hóa

WannaCry không chỉ là một sự kiện an ninh mạng, mà là lời cảnh tỉnh rõ ràng nhất về sự yếu kém trong quản trị hệ thống công nghệ thông tin. Ransomware sẽ không dừng lại – ngày càng tinh vi hơn, nhắm mục tiêu cụ thể hơn, và có thể đánh sập bất kỳ doanh nghiệp nào không chuẩn bị kỹ càng. HTI Services luôn khuyến khích các tổ chức hãy chủ động trước khi sự cố xảy ra. Đừng để một biến cố như WannaCry mới bắt đầu đi tìm chuyên gia – vì lúc đó, cái giá phải trả sẽ rất lớn.

HTI Services đã có nhiều năm kinh nghiệm trong việc xử lý các trường hợp dữ liệu bị virus mã hóa. Các chuyên gia của chúng tôi sẽ phân tích hiện trạng hệ thống, đánh giá các rủi ro có khả năng gặp phải trong quá trình giải mã, từ đó đưa ra phương án hợp lý nhất đảm bảo dữ liệu cho khách hàng.

Xem thêm: Hướng dẫn thu thập thông tin cho việc đánh giá tình trạng mã hóa dữ liệu