Máy chủ bị tấn công bằng BitLocker mà “hầu như không có sự xâm nhập của phần mềm độc hại”

Một báo cáo mới đây của The DFIR đã chỉ ra rằng: Các tin tặc đã xâm nhập vào hệ thống đang chạy máy chủ on-premises Microsoft Exchange sau đó tiến hành mã hóa hệ thống bằng cách sử dụng BitLocker của chính Microsoft thay vì các phần mềm độc hại liên quan đến nhóm RaaS (Ransomware as a Service).

Nó được miêu tả là “hầu như không có sự xâm nhập của phần mềm độc hại” bởi đây là trường hợp rất hiếm xảy ra khi cuộc tấn công ransomware không sử dụng Cobalt Strike hay C2 framework nào.

Những kẻ tấn công đã giành được quyền truy cập ban đầu bằng cách khai thác bộ ba lỗ hổng trong Microsoft Exchange được gọi là ProxyShell (CVE-2021-34473, CVE-2021-34523 và CVE-2021-31207) đã được chỉ ra vào đầu tháng 8 năm 2021.

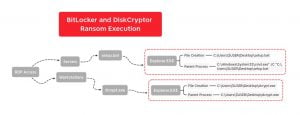

Các nhà phân tích tại DFIR Report cũng cho biết những kẻ tấn công đã sử dụng công cụ mã hóa BitLocker của Microsoft để mã hóa các tệp máy chủ và một công cụ mã hóa DiskCryptor có mã nguồn mở để khóa các tệp trong máy trạm trước khi đòi 8.000 USD cho các khóa mã hóa.

Sau khi xâu chuỗi các lần lợi dụng ProxyShell ban đầu cho các đặc quyền SYSTEM trên hệ thống đích, tin tặc đã thả ba web shell khác nhau – tập lệnh được tải lên máy chủ web cho phép quản trị từ xa máy trong các thư mục có thể truy cập công cộng – để thực thi mã tùy ý trên máy chủ, sử dụng chương trình quản lý cấu hình Microsoft PowerShell và giao diện dòng lệnh CMD (Command Prompt) trên Windows.

Báo cáo cũng chỉ ra rằng: “Sau khi có được chỗ đứng ban đầu trên hệ thống Exchange, các tác nhân nguy hại bắt đầu khám phá ra bằng cách thực hiện các lệnh như ipconfig, net, ping, systeminfo và các lệnh khác, sử dụng các web shell đã bị loại bỏ trước đó. Vì các lệnh được thực thi thông qua web shell chạy với các đặc quyền SYSTEM, các tác nhân nguy hại đã lợi dụng điều này và kích hoạt tài khoản được tích hợp sẵn DefaultAccount, đặt mật khẩu và thêm nó vào nhóm Quản trị viên và Người dùng máy tính từ xa. Tiếp theo, các tác nhân nguy hại đã thả Plink (https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html) và thiết lập kênh SSH để lộ RDP qua đó. Sau đó chúng kết nối với máy chủ Exchange qua RDP bằng tài khoản DefaultAccount.

“Chúng đã sao chép các công cụ của mình vào hệ thống thông qua RDP… Ngay sau khi chuyển giao, chúng đã tiến hành install-proxy.bat để tạo hai thư mục và chuyển CacheTask.bat, dllhost.exe và RuntimeBroker vào thư mục tương ứng của chúng. Tác vụ thực thi install-proxy.bat đã được lên lịch sẵn, thiết lập tính bền vững của mạng thông qua Fast Reverse Proxy (FRP) để ủy quyền lưu lượng RDP trong quá trình xâm nhập.

“Bằng cách sử dụng kết nối Plink FDP, tác nhân nguy hại đã loại bỏ LSASS bằng Task Manager. Ba mươi phút sau, tác nhân nguy hại bắt đầu sử dụng tài khoản quản trị viên domain sau đó thực hiện quét cổng bằng KPortScan 3.0 và di chuyển qua RDP. Các máy chủ nằm trong mục tiêu của tin tặc bao gồm hệ thống sao lưu và bộ điều khiển domain. Tác nhân nguy hại cũng triển khai FRP package cho hệ thống này sau khi có được quyền truy cập. Cuối cùng, chúng triển khai setup.bat trên các máy chủ trong hệ thống bằng cách sử dụng RDP và tiện ích mã hóa DiskCryptor nguồn mở để mã hóa các máy trạm.

“Setup.bat đã chạy các lệnh để kích hoạt mã hóa BitLocker, điều này dẫn đến việc các máy chủ không thể hoạt động được…”

Bản ghi kĩ thật đầy đủ và TTPs từ DFIR Report: Exchange Exploit Leads to Domain Wide Ransomware – The DFIR Report

Ba lỗi ProxyShell được khai thác từ xa thông qua thông qua Microsoft Exchange’s Client Access Service (được mô tả là “một HTTP Proxy chất lượng”) chạy trên cổng 443 trong IIS. Microsoft đã thực sự vá lỗi giao diện người dùng CAS này trong bản cập nhật vào tháng 4/2021, loại bỏ yếu tố “ủy quyền trước” của cuộc tấn công. Tuy nhiên, nhiều người dùng đã không cập nhật máy chủ của họ dẫn đến sự cố như trên. Cuộc tấn công ProxyShell ba bước được trình bày bởi Orange Tsai – người phát hiện như sau:

- Phân phối WebShell được mã hóa bằng SMTP

- Khởi chạy PowerShell gốc và chặn giao thức WinRM

- Viết lại /PowerShell/ thành /Autodiscover/ để kích hoạt lỗi nhầm đường dẫn

- Thêm chuỗi truy vấn X-Rps-CAT với Exchange Admin Access Token tương ứng

- Thực thi các lệnh bên trong phiên PowerShell đã thiết lập

- New-ManagementRoleAssignment để cấp vai trò Mailbox Import Export cho mình

- New-MailboxExportRequest để ghi tệp ASPX vào đường dẫn UNC

- Tận hưởng sự lén lút trong hệ thống như một hacker

Vậy nên, biết rồi, khổ lắm, nhưng vẫn phải nói mãi: Hãy cập nhật phầm mềm thường xuyên vì sự an toàn của bạn.

Link bài viết gốc: https://thestack.technology/ransomware-attack-bitlocker/