Cảnh báo về hình thức tấn công máy chủ Microsoft Exchange Server bằng BitLocker

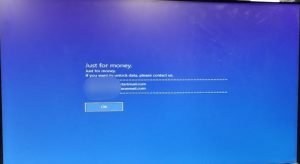

Thời điểm hiện tại, HTI Services nhận được nhiều thông báo của khách hàng về việc bị tấn công với hình thức tương tự trên máy chủ chạy Exchange Server 2013. 2016 và 2019. Những máy chủ này đã bị mã hóa phân vùng chứa dữ liệu cùng với thông tin để lại cho việc đòi tiền chuộc.

Các tin tặc đã xâm nhập vào hệ thống đang chạy các máy chủ On-premises Microsoft Exchange sau đó tiến hành mã hóa hệ thống bằng cách sử dụng BitLocker của chính Microsoft thay vì các phần mềm độc hại. Nó được miêu tả là “hầu như không có sự xâm nhập của phần mềm độc hại” bởi đây là trường hợp rất hiếm xảy ra khi cuộc tấn công ransomware không sử dụng Cobalt Strike hay C2 framework nào.

Báo cáo về các cuộc tấn công này đã được ghi nhận từ năm 2021.

Bài dịch báo cáo đó ở đây.: Máy chủ bị tấn công bằng BitLocker mà “hầu như không có sự xâm nhập của phần mềm độc hại” – HTI Services

Qua phân tích sơ bộ, những kẻ tấn công đã tấn công có chủ đích bằng cách sử dụng hai lỗ hổng zero-day được báo cáo ảnh hưởng đến Microsoft Exchange Server 2013, Exchange Server 2016 và Exchange Server 2019. Lỗ hổng đầu tiên, được xác định là CVE-2022-41040, lỗ hổng bảo mật giả mạo yêu cầu phía máy chủ (server-side request forgery – SSRF ), trong khi lỗ hổng thứ hai, được xác định là CVE-2022-41082, cho phép thực thi mã từ xa (RCE) khi kẻ tấn công có thể truy cập Exchange PowerShell.

CVE-2022-41040 có thể cho phép kẻ tấn công đã xác thực kích hoạt CVE-2022-41082 từ xa. Tuy nhiên, cần có quyền truy cập được xác thực vào Exchange Server dễ bị tấn công để khai thác thành công lỗ hổng và chúng có thể được sử dụng riêng biệt.

Chi tiết về các lỗ hổng này thì có thể tham khảo ở link này:

Hãy tạo cho mình thói quen update các bản cập nhật mới nhất để giữ an toàn cho dữ liệu và thiết bị của mình.