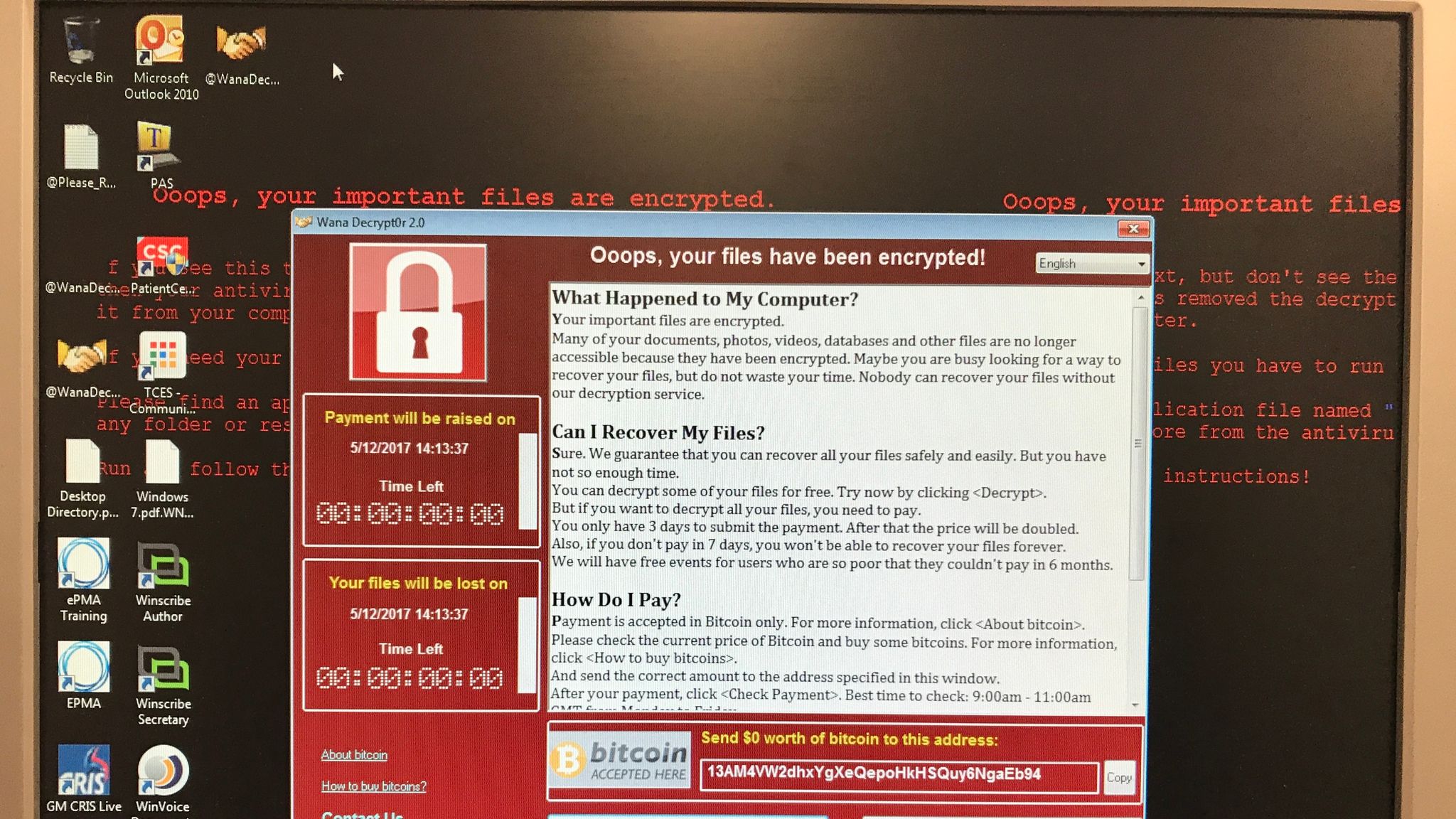

Bảo vệ tổ chức của bạn trước mối nguy hiểm từ Ransomware

Làm thế nào kẻ tấn công có thể vượt qua các giải pháp bảo mật của tổ chức bạn?

Có một sự thật là đa số các sản phẩm chống virus nổi tiếng trên thị trường đều có thể ngăn chặn hầu hết các cuộc tấn công bằng ransomware. Chỉ có những phần mềm antivirus miễn phí là có khả năng hạn chế hơn. Phần lớn những kẻ tạo ra và phân phối ransomware thậm chí không cố gắng che giấu phần mềm của chúng bằng những kỹ thuật ngụy trang, điều này khiến cho những giải pháp antivirus tốt có thể phát hiện chúng khá dễ dàng.

Vậy thì tại sao rất nhiều tổ chức đã, đang và sẽ tiếp tục trở thành nạn nhân của ransomware? Vấn đề thực sự không nằm ở khả năng của phần mềm antivirus hay phần mềm độc hại mà là những gì kẻ tấn công có thể làm sau khi xâm nhập vào hệ thống của bạn. Trong bài viết này, chúng tôi sẽ chỉ cho bạn thấy cách mà hacker vượt qua các giải pháp bảo mật của bạn, điều gì xảy ra trong một cuộc tấn công an ninh mạng và những gì bạn có thể làm để bảo vệ hệ thống của mình.

Cách thức triển khai

Trước đây, tin tặc ransomware sử dụng phương pháp tiếp cận riêng rẽ để tấn công. Chúng sử dụng các chiến dịch thư rác, tấn công website, triển khai các công cụ để phát tán ransomware đến nhiều mục tiêu hơn và yêu cầu một khoản tiền chuộc vài trăm đô la. Đó là một trò chơi coi trọng số lượng hơn chất lượng khi những tên hacker không dành nhiều thời gian để nghiên cứu hệ thống mạng của nạn nhân trước khi khiển khai tấn công. Các cuộc tấn công diễn ra chớp nhoáng, hacker nhận được tiền chuộc sẽ biến mất, thay đổi vị trí và bắt đầu một chiến dịch mới.

Tuy nhiên, tình hình đã thay đổi đáng kể trong những năm trở lại đây, khi tội phạm mạng chuyển sang xu hướng tấn công có chọn lọc và tinh vi hơn. Mặc dù phần lớn các phương thức phân phối vẫn được giữ nguyên (cùng với sự gia tăng của các cuộc tấn công dựa trên RDP), các tin tặc hiện đang dành nhiều thời gian hơn để thu thập thông tin về mạng mục tiêu trước khi triển khai ransomware payload. Theo báo cáo của FireEye – một công ty nghiên cứu các tác nhân đe dọa, độ trễ trung bình của một cuộc tấn công ransomware (khoảng thời gian khi mã độc xâm nhập hệ thống đến khi thực sự bị phát hiện) hiện nay là 56 ngày.

Do thám kỹ lưỡng cho phép tin tặc tối đa hóa tác động của cuộc tấn công và tăng tiền chuộc. Trong 56 ngày tiếp theo, đây là những hành động của những kẻ tội phạm mạng:

- Nghiên cứu mạng bị xâm nhập để tìm ra máy chủ và máy trạm nào sẽ được sử dụng để tối đa hóa tác động lên hệ thống;

- Đưa mã độc vào máy tính mục tiêu và điều khiển chúng từ xa;

- Lặng lẽ thu thập thông tin đăng nhập và leo thang đặc quyền để di chuyển ngang hàng sang các máy tính khác trong mạng;

- Nghiên cứu quy trình bảo mật để vô hiệu quá chúng nhanh chóng và triệt để nhất có thể sau khi nâng đặc quyền;

- Trích xuất dữ liệu của nạn nhân có thể sử dụng để tống tiền hoặc bán trên thị trường chợ đen;

- Tìm hiểu cơ chế sao lưu đang được sử dụng và cách hủy tất cả các bản sao lưu trong một cuộc tấn công.

Có một lưu ý quan trọng là sau khi xâm nhập hệ thống, tin tặc có thể đánh giá hệ thống bảo mật của mục tiêu và vô hiệu hóa các quy trình mong muốn trước khi ransomware payload được phân phối. Với các đặc quyền nâng cao, kẻ tấn công có thể vô hiệu hóa các quy trình bảo mật thông qua bảng điều khiển tập trung mật hoặc đơn giản là đưa vào whitelist các tệp thực thi ransomware, đảm bảo rằng ransomware payload cuối cùng không bị phát hiện và thực hiện nhiệm vụ của nó mà không bị cản trở.

Các vector tấn công ransomware phổ biến nhất

Thực chất, ransomware là biểu hiện của một vấn đề mang tính hệ thống lớn hơn và nên được nhìn nhận như một cách thức tống tiền hiện đại thông qua việc xâm nhập mạng mục tiêu, tương tự như các cuộc tấn công đánh cắp mật khẩu và gian lận tài chính trước đây. Với cách nghĩ này, các tổ chức nên tập trung vào việc phát hiện và ngăn chặn ngay từ điểm bắt đầu của hành vi vi phạm thay vì chỉ chăm chăm đầu tư vào các phần mềm bảo vệ.

Các vector thường bị lợi dụng nhiều nhất bao gồm:

- Mật khẩu đăng nhập yếu

Đây là một trong những nguyên nhân hàng đầu gây ra nhiều sự cố ransomware. Những kẻ tấn công thường sử dụng kỹ thuật brute force để xâm nhập vào các kết nối Giao thức máy tính từ xa (RDP) có bảo mật yếu và giành quyền truy cập vào mạng nội bộ của tổ chức.

- Lỗ hổng hệ điều hành và ứng dụng

Các phần mềm hỗ trợ truy cập từ xa có mức độ rủi ro đặc biệt cao.

- Lỗi con người

Lỗi con người xảy ra khi những kẻ tấn công sử dụng các kỹ thuật lừa đảo xã hội, chẳng hạn như lừa đảo trực tuyến, để giành quyền truy cập vào mạng của nạn nhân. Kiểu tấn công này nhằm mục đích lừa người dùng mở tệp đính kèm độc hại bằng macro nhúng để triển khai phần mềm độc hại trong mạng mục tiêu.

Bảo vệ hệ thống trước các cuộc tấn công ransomware

Các tổ chức nên tập trung vào việc ngăn chặn điểm lây nhiễm ban đầu bằng cách sử dụng các kỹ thuật an ninh mạng đã được chứng minh để giảm thiểu nguy cơ bị xâm phạm. Dưới đây là danh sách một vài phương pháp đảm bảo an ninh hệ thống hữu ích mà các tổ chức có thể áp dụng:

- Xác thực đa yếu tố (MFA)

Yêu cầu người dùng sử dụng nhiều hình thức để chứng minh danh tính của họ vì mục đích bảo mật là một trong những cách hiệu quả nhất để chống lại việc thông tin đăng nhập bị đánh cắp. Lý tưởng nhất là MFA nên được triển khai bất cứ khi nào có thể, đặc biệt là đối với các tài khoản quản trị, hệ thống truy cập internet và kho lưu trữ dữ liệu quan trọng. Quyền truy cập vào phần cài đặt của phần mềm antivirus cũng phải được bảo vệ bằng MFA.

- Quản lý thông tin đăng nhập

Quản lý thông tin đăng nhập khoa học và tuân thủ nguyên tắc bảo mật sẽ giúp giảm nguy cơ bị tin tặc xâm phạm thông tin xác thực. Mật khẩu sử dụng trực tuyến cần đáp ứng các yếu tố độ dài, không trùng lặp và tính ngẫu nhiên. Các tổ chức cũng nên triển khai hệ thống phát hiện và xác minh các lần đăng nhập khả nghi, chẳng hạn như đăng nhập từ vị trí mới, thiết bị lạ hoặc trình duyệt Tor.

- Cập nhật bản vá

Những kẻ tấn công thường lợi dụng các lỗ hổng của hệ điều hành, phần mềm để thực thi mã độc từ xa hoặc leo thang đặc quyền sau khi xâm nhập vào mạng mục tiêu. Tất cả các tổ chức nên có chiến lược quản lý bản vá hiệu quả để đảm bảo các bản cập nhật bảo mật được áp dụng nhanh chóng (lý tưởng nhất là trong tuần đầu tiên kể từ khi bản vá được phát hành).

- Củng cố hệ thống

Bao gồm: Hạn chế lỗ hổng hệ thống và quản lý các lỗ hổng bảo mật tiềm ẩn. Tùy thuộc vào nhu cầu của tổ chức, bạn có thể chặn hoặc xóa các dịch vụ không cần thiết và có khả năng dễ bị tấn công như PowerShell, RDP, Windows Script Host, macro Microsoft Office, v.v.

- Sử dụng phần mềm antivirus tin cậy

Hầu hết các giải pháp antivirus tốt đều sử dụng tính năng bảo vệ phần mềm độc hại endpoint để phát hiện và ngăn chặn hầu hết các dòng ransomware rất hiệu quả. Phần mềm antivirus phải được cài đặt và cập nhật thường xuyên trên tất cả các thiết bị endpoint trong tổ chức.

- Nguyên tắc đặc quyền tối thiểu

Nguyên tắc này quy định mỗi người dùng chỉ được có các quyền truy cập cần thiết để thực hiện công việc của mình. Áp dụng nguyên tắc này trên toàn mạng có thể khiến việc di chuyển trong mạng khó khăn hơn và ngăn chặn kẻ tấn công truy cập vào các hệ thống dữ liệu quan trọng trong trường hợp tài khoản hoặc thiết bị của người dùng bị xâm phạm.

- Phân đoạn mạng

Phân đoạn mạng cung cấp khả năng kiểm soát truy cập và bảo mật tốt hơn, đồng thời cũng giúp ngăn chặn người dùng trái phép truy cập một số tài nguyên nhất định. Nếu được thực hiện hiệu quả, việc nàu cũng giúp ngăn phần mềm độc hại lây lan trên mạng và hạn chế sự di chuyển của kẻ tấn công trong mạng.

Kết luận

Các phần mềm ransomware hiện đại được triển khai sau khi thâm nhập hệ thống, cho phép kẻ tân công tìm hiểu thêm về hệ thống mục tiêu, đánh cắp dữ liệu nhạy cảm, vô hiệu hóa các quy trình bảo mật và cuối cùng là tối đa hóa hiệu quả của cuộc tấn công.

Giảm nguy cơ vi phạm cũng đồng nghĩ với việc giảm nguy cơ thiệt hại gây ra bởi ransomware. Do đó, cách hiệu quả và tiết kiệm chi phí nhất để giảm thiểu các cuộc tấn công bằng ransomware là điều tra và giải quyết các lỗ hổng tiềm ẩn trong hệ thống hay vì đầu tư toàn bộ vào các phần mềm antivirus.

Tìm hiểu thêm: Tư vấn giải mã dữ liệu bị mã hóa ransomware