Hơn 60.000 máy chủ Exchange có thể bị tấn công bởi ProxyNotShell

Hơn 60.000 máy chủ Microsoft Exchange trực tuyến vẫn chưa được vá lỗ hổng CVE-2022-41082 thực thi mã từ xa (RCE), một trong hai lỗ hổng bảo mật được nhắm mục tiêu bởi các khai thác ProxyNotShell.

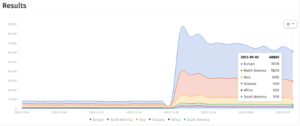

Theo một bài tweet gần đây từ các nhà nghiên cứu bảo mật tại Shadowserver Foundation – một tổ chức phi lợi nhuận chuyên về bảo mật an ninh mạng, gần 70.000 máy chủ Microsoft Exchange được phát hiện là có nguy cơ bị tấn công ProxyNotShell theo thông tin phiên bản (tiêu đề x_owa_version của máy chủ).

Tuy nhiên, dữ liệu mới được công bố vào thứ Hai cho thấy số lượng máy chủ Exchange dễ bị tổn thương đã giảm từ 83.946 trường hợp vào giữa tháng 12/2022 xuống còn 60.865 trường hợp được phát hiện vào ngày 2 tháng 1 năm 2023.

Hai lỗi bảo mật này, được theo dõi bằng tên gọi CVE-2022-41082 và CVE-2022-41040 và được gọi chung là ProxyNotShell, ảnh hưởng đến Exchange Server 2013, 2016 và 2019.

Nếu khai thác thành công, kẻ tấn công có thể leo thang đặc quyền và thực thi mã tùy ý hoặc từ xa trên các máy chủ bị xâm nhập.

Microsoft đã phát hành các bản cập nhật bảo mật để giải quyết các lỗ hổng trong bản vá November 2022 Patch Tuesday, mặc dù các cuộc tấn công ProxyNotShell đã được phát hiện trong thực tế ít nhất là từ tháng 9 năm 2022.

Công ty giám sát nguy cơ an ninh mạng GreyNoise đã theo dõi việc khai thác ProxyNotShell đang diễn ra kể từ ngày 30 tháng 9 và cung cấp thông tin về hoạt động quét ProxyNotShell cũng như danh sách các địa chỉ IP được liên kết với các cuộc tấn công.

Hàng nghìn người cũng có khả năng bị tấn công ProxyShell và ProxyLogon

Để bảo vệ máy chủ Exchange của bạn khỏi các cuộc tấn công sắp tới, bạn phải áp dụng các bản vá lỗi ProxyNotShell do Microsoft phát hành vào tháng 11. Mặc dù công ty cũng cung cấp các biện pháp nhằm giảm thiểu nguy cơ nhưng những kẻ tấn công có thể loại bỏ những biện pháp này, nghĩa là chỉ những máy chủ được vá đầy đủ mới an toàn trước sự xâm nhập.

Theo báo cáo của BleepingComputer vào tháng trước, các tác nhân đe dọa ransomware Play hiện đang sử dụng một chuỗi khai thác mới để vượt qua các biện pháp giảm thiểu viết lại URL của ProxyNotShell và giành quyền thực thi mã từ xa trên các máy chủ dễ bị tấn công thông qua Outlook Web Access (OWA).

Tệ hơn nữa, một cuộc tìm kiếm của Shodan cho thấy một số lượng đáng kể các máy chủ Exchange trực tuyến , với hàng nghìn máy chủ còn lại chưa được vá trước các lỗ hổng ProxyShell và ProxyLogon khiến nó trở thành các lỗ hổng bị khai thác nhiều nhất vào năm 2021.

Các máy chủ Exchange là những mục tiêu có giá trị, như đã được chứng minh bởi nhóm tội phạm mạng FIN7 có động cơ tài chính đã phát triển một nền tảng tấn công tự động tùy chỉnh được gọi là Checkmarks và được thiết kế để xâm nhập các máy chủ Exchange.

Theo công ty giám sát nguy cơ tấn công mạng Prodaft, công ty đã phát hiện ra nền tảng này, nó quét và khai thác nhiều lỗ hổng nâng cao đặc quyền và thực thi mã từ xa của Microsoft Exchange, chẳng hạn như CVE-2021-34473, CVE-2021-34523 và CVE-2021-31207.

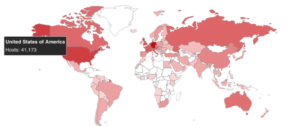

Nền tảng mới của FIN7 đã được sử dụng để xâm nhập vào 8.147 công ty, chủ yếu ở Hoa Kỳ (16,7%), sau khi quét hơn 1,8 triệu mục tiêu.

Nguồn: Over 60,000 Exchange servers vulnerable to ProxyNotShell attacks (bleepingcomputer.com)