RANSOMWARE – BE AWARE [TargetCompany]

RANSOMWARE – BE AWARE là seri bài viết tổng hợp thông tin về các dòng ransomware phổ biến và cách phòng chống chúng, được thực hiện bởi những chuyên gia của HTI Services với hơn 15 năm kinh nghiệm trong lĩnh vực bảo mật dữ liệu, điều tra tội phạm công nghệ cao. Thông qua seri này, chúng tôi hy vọng có thể giúp bạn trang bị thêm những kiến thức hữu ích để bảo vệ bản thân trước những sự cố an ninh mạng, đặc biệt là các cuộc tấn công mã hóa dữ liệu tống tiền bằng mã độc ransomware.

Ở kỳ đầu tiên, hãy cùng tìm hiểu về ransomware TargetCompany – một trong những chủng ransomware xuất hiện nhiều nhất tại Việt Nam thời gian gần đây.

-

Ransomware TargetCompany – Nguồn gốc và hình thức tấn công

TargetCompany (hay còn được biết đến nhiều dưới những cái tên như Mallox, FARGO, Tohchini) là một dòng ransomware được phát hiện lần đầu tiên vào tháng 6/2021. Thời điểm này, đuôi các tệp tin bị loại mã độc này mã hóa được đổi thành chính tên công ty mà nhóm tin tặc nhắm mục tiêu, đó cũng là khởi nguồn của cái tên TargetCompany. Dòng ransomware này sử dụng sự kết hợp của nhiều thuật toán mã hóa khác nhau (ChaCha20, AES-128, Curve25519) nhằm khai thác các máy chủ MS-SQL không được bảo mật.

Sau 3 năm hoạt động, TargetCompany từ một nhóm tin tặc nhỏ và khép kín, nay đã bắt đầu mở rộng hoạt động của mình bằng cách tuyển dụng các chi nhánh phân phối dưới mô hình RaaS. Theo quan sát của nhiều chuyên gia an ninh mạng, số lượng các cuộc tấn công của TargetCompany Ransomware trong quý đầu năm 2023 đã tăng xấp xỉ 174% so với nửa cuối năm 2022. Báo cáo của Trend Micro cũng cho thấy có rất nhiều nước Đông Nam Á nằm trong top 10 quốc gia bị ảnh hưởng bởi dòng mã độc này, trong đó, Việt Nam đứng ở vị trí thứ 8.

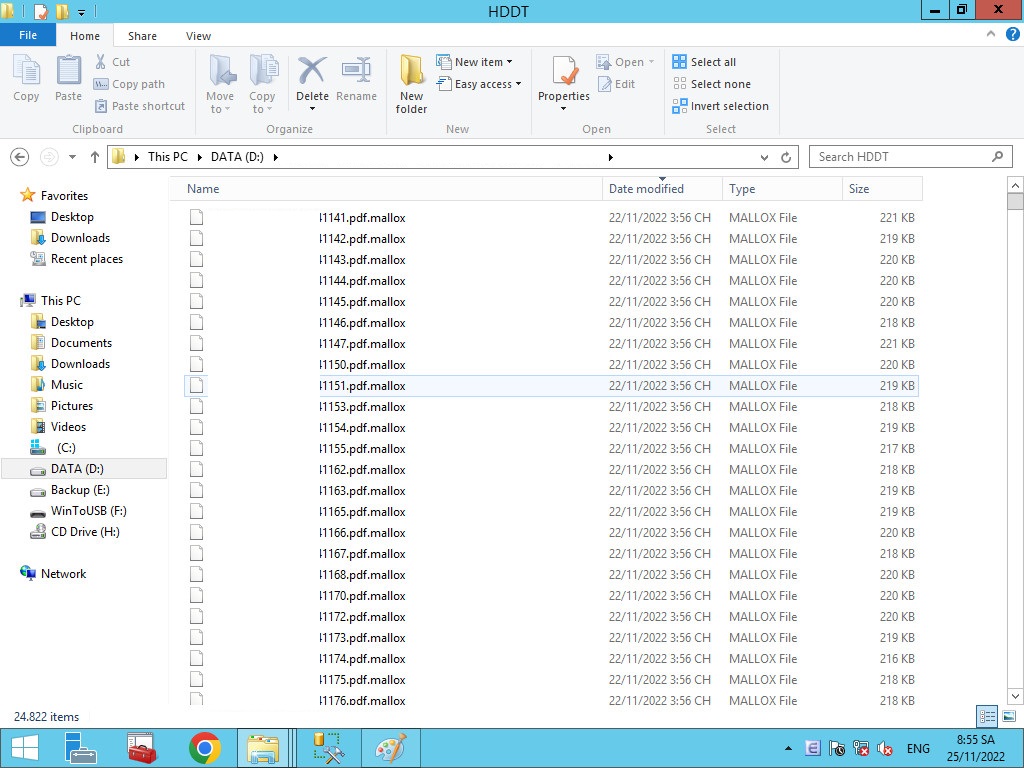

TargetCompany có sự liên hệ với nhiều nhóm ransomware khác như BlueSky ransomware – chuyên tấn công brute-force vào các máy chủ MS-SQL, BruteSQL ransomware, GlobeImposter ransomware, … Cho đến thời điểm hiện tại, TargetCompany đã có rất nhiều biến thể khác nhau, với sự thay đổi trong thuật toán mã hóa, chiến thuật tiếp cận mục tiêu cũng như cách đặc tính giải mã, nổi bật là các biến thể .mallox, .xollam, .FARGO, .brg, .avast …

Các cuộc tấn công của TargetCompany được bắt đầu bằng cách kết nối với một địa chỉ IP để tải xuống payload của nó. Các địa chỉ IP này chỉ khả dụng trong khoảng 24h, khiến cho các nhà phân tích mã độc gặp không ít khó khăn trong việc tái tạo sự lây nhiễm để thực hiện phân tích động.

Tháng 2/2022, Avast đã công bố khóa giải mã miễn phí cho các nạn nhân của ransomware TargetCompany cho “một số trường hợp nhất định”. Tuy nhiên, sau đó nhóm hacker này đã tung ra một biến thể mới với đuôi .avast như một sự đáp trả. Hiện nay, TargetCompany ngày càng tiếp cận được nhiều nạn nhân hơn (tập trung vào các doanh nghiệp nhỏ và vừa) với hệ thống đại lý liên tục được mở rộng cũng như phát triển thêm nhiều biến thể mới

-

Các biến thể Mallox, FARGO, Xollam của mã độc TargetCompany

TargetCompany ransomware lần đầu tiên được biết đến dưới cái tên Tohnichi ransomware bởi chúng đổi đuôi tệp của nạn nhân thành “.tohnichi” – tên của chính doanh nghiệp bị chúng tấn công vào thời điểm đó. Việc sử dụng tên của nạn nhân để đặt thành đuôi file vẫn tiếp tục trong khoảng 1 năm với sự xuất hiện của các tên khác nhau như .artis, .herrco, .brg, .carone, …

Biến thể Mallox và FARGO xuất hiện vào khoảng cuối năm 2021 và cùng nhắm mục tiêu vào các lỗ hổng trong máy chủ Microsoft SQL. Sử dụng một địa chỉ IP chỉ tồn tại trong 24h để tải xuống ransomware được mã hóa, payload được tập lệnh PowerShell tải xuống là một trình tải (downloader) .NET và sau đó sẽ truy xuất payload mã hóa từ máy chủ command-and-control (C&C). Tệp được tải xuống có thể có tên ngẫu nhiên với các đuôi tệp khác nhau như .png, .bmp, .jpg, … Bằng cách reflective loading (tải phản xạ), các biến thể Mallox và FARGO có khả năng né tránh các giải pháp anti-virus truyền thống, khiến các tổ chức, doanh nghiệp gặp nhiều khó khăn trong việc phòng chống các cuộc tấn công.

Biến thể mới nhất của TargetCompany ransomware có tên Xollam, xuất hiện lần đầu vào tháng 2/2023. Xollam áp dụng chiến thuật tương tự như các hình thức lừa đảo (phishing): sử dụng tệp Microsoft OneNote làm quyền truy cập ban đầu và phát tán phần mềm độc hại. Các nhà quan sát cũng cho biết, biến thể Xollam sử dụng kỹ thuật pseudo-fileless thông qua PowerShell để tải xuống payload của nó.

Mỗi lần tung ra một biến thể mới là một lần băng nhóm TargetCompany thực hiện những thay đổi đáng kể trong thuật toán mã hóa, chiến thuật tiếp cận mục tiêu cũng như cách đặc tính giải mã. Có thể thấy, TargetCompany đã vượt ra khỏi quy mô là một nhóm nhỏ với nhiều hạn chế lúc ban đầu mà chúng đang ngày một bành chướng và hướng đến những mục tiêu lớn hơn.

-

Lời khuyên của chuyên gia

TargetCompany Ransomware mã hóa tất cả các tệp trong ổ đĩa ngoại trừ các tệp liên quan đến hệ thống. Lấy khóa giải mã từ hacker là cách duy nhất để giải mã dữ liệu bị mã hóa. Phòng bệnh hơn chữa bệnh, các thiệt hại do tấn công mã hóa dữ liệu sẽ được giảm thiểu tối đa nếu các tổ chức, doanh nghiệp có ý thức xây dựng hệ thống bảo vệ phù hợp. Dưới đây là một số khuyến nghị của chúng tôi:

- Kiểm soát và kiểm tra

Thường xuyên kiểm tra nhật ký sự kiện và sự cố nhằm phát hiện sớm các nỗ lực tấn công brute force. Đặt cảnh báo cho những lần đăng nhập hệ thống thành công có vẻ đáng ngờ (Ví dụ: đăng nhập ngoài giờ hành chính hoặc từ vị trí địa lý không mong muốn, …). Kích hoạt xác thực đa yếu tố (MFA).

- Cập nhật hệ thống

Cập nhật các bản vá mới nhất từ nhà phát triển hệ điều hành, phần mềm, ứng dụng là cách nhanh nhất để đối phó với các lỗ hổng hệ thống.

- Sao lưu đúng cách

Sao lưu, cập nhật và bảo vệ các bản sao lưu đúng cách sẽ giúp tổ chức, doanh nghiệp tránh bị gián đoạn hoạt động khi xảy ra sự cố.

- Tăng cường bảo vệ

Sử dụng ít nhất một phần mềm chống virus có khả năng chống mã hóa dữ liệu. Triển khai các giải pháp bảo mật cho tất cả các lớp của hệ thống bao gồm email, endpoint, web, network.

- Đào tạo

Đào tạo kỹ năng sử dụng hệ thống an toàn và có trách nhiệm cho nhân viên, đặc biệt là các kiến thức về nhận dạng và xử lý email lừa đảo.

Trong trường hợp không may tổ chức, doanh nghiệp đã bị tấn công mã hóa dữ liệu, việc trực tiếp liên hệ với hacker cũng tiềm ẩn rất nhiều rủi ro. Bởi các tên tội phạm mạng thường sử dụng tiền điện tử để tránh bị truy vết, bạn có thể bị lừa chuyển tiền nhiều lần mà không nhận được mã khóa hoặc nhận được mã khóa nhưng không giải mã được.

HTI Services cung cấp Dịch vụ Tư vấn giải mã dữ liệu bị mã hóa được thực hiện bởi những chuyên gia đã có nhiều năm kinh nghiệm trong lĩnh vực Pháp y kỹ thuật số điện tử, Bảo mật dữ liệu, Điều tra tội phạm công nghệ cao.

Liên hệ Hotline: 0928.765.688 để được tư vấn chi tiết.