Phần mềm độc hại Ursnif chuyển từ đánh cắp tài khoản ngân hàng sang quyền truy cập ban đầu

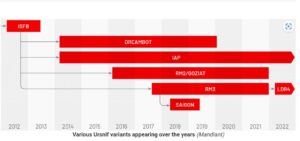

Một phiên bản mới của phần mềm độc hại Ursnif (còn gọi là Gozi) nổi lên như một backdoor chung, đã gỡ bỏ chức năng banking trojan điển hình của nó. Thay đổi này có thể chỉ ra rằng các kẻ khai thác phiên bản mới đang tập trung vào việc phân phối ransomware. Các nhà nghiên cứu tại Công ty ứng phó sự cố Mandiant đã phát hiện tên mã “LDR4” vào ngày 23/06/2022. Họ tin rằng nó được phân phối bởi chính những tác nhân đã duy trì phiên bản RM3 của phần mềm độc hại trong những năm qua.

Chiến dịch Ursnif mới

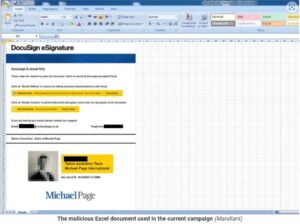

Biến thể Ursnif LDR4 được gửi qua email mời làm việc giả mạo có chứa liên kết đến một trang web mạo danh một công ty hợp pháp. Băng nhóm Ursnif cũng đã sử dụng chiến thuật đóng giả người tuyển dụng trước đây. Khách truy cập trang web độc hại được yêu cầu hoàn thành CAPTCHA để tải xuống tài liệu Excel có mã macro dẫn đến phần mềm độc hại từ một nguồn từ xa.

Biến thể LDR4 có dạng DLL (“loader.dll”) và được đóng gói bởi các chương trình mã hóa portable executable và được ký bằng các chứng chỉ hợp lệ. Điều này giúp nó tránh được sự phát hiện từ các công cụ bảo mật trên hệ thống. Các nhà phân tích của Mandiant khi mổ xẻ LDR4 nhận thấy rằng tất cả các tính năng banking đã bị xóa khỏi biến thể Ursnif mới và mã của nó đã được làm sạch và đơn giản hóa.

Kỷ nguyên backdoor

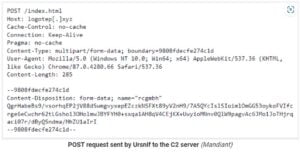

Khi thực thi, Ursnif mới thu thập dữ liệu dịch vụ hệ thống từ Windows Registry sau đó tạo người dùng và ID hệ thống. Tiếp theo, nó kết nối với máy chủ C&C (command and control) bằng khóa RSA có sẵn trong tệp cấu hình. Sau đó, nó cố gắng truy xuất một danh sách các lệnh để thực thi trên máy chủ. Các lệnh được hỗ trợ bởi biến thể LDR4 bao gồm:

- Tải mô-đun DLL vào quy trình hiện tại

- Truy xuất trạng thái của cmd.exe reverse shell

- Khởi động exe reverse shell

- Dừng exe reverse shell

- Khởi động lại exe reverse shell

- Chạy một lệnh tùy ý

- Kết thúc

Hệ thống lệnh shell tích hợp sử dụng địa chỉ IP từ xa để thiết lập reverse shell không phải là mới, nhưng giờ đây nó được gắn vào tệp nhị phân phần mềm độc hại thay vì sử dụng một mô-đun bổ sung như các biến thể trước đó. Hệ thống plugin cũng đã bị loại bỏ vì lệnh tải mô-đun DLL vào quy trình hiện tại có thể mở rộng khả năng của phần mềm độc hại khi cần thiết.

Một ví dụ mà Mandiant đã ghi nhận là mô-đun VNC (điện toán mạng ảo – virtual network computing) (“vnc64_1.dll”), cung cấp cho LDR4 khả năng thực hiện các cuộc tấn công “hands-on” vào các hệ thống bị xâm nhập. Với phiên bản mới nhất, những kẻ khai thác Ursnif LDR4 dường như đã cải thiện mã cho một nhiệm vụ cụ thể hơn, đó là một công cụ thỏa hiệp ban đầu mở ra cánh cửa cho các phần mềm độc hại khác.

Mandiant lưu ý rằng các hoạt động của ransomware có thể là hướng mà các nhà phát triển đang hướng tới, vì các nhà nghiên cứu đã xác định trên một cộng đồng hacker ngầm có một tác nhân đe dọa đang tìm kiếm đối tác để phân phối ransomware và phiên bản RM3 của Ursnif.

Nguồn:

Ursnif malware switches from bank account theft to initial access (bleepingcomputer.com)